بعد إضافة حزمة تطوير البرامج App Check إلى تطبيقك، ولكن قبل تفعيل تنفيذ App Check، عليك التأكّد من أنّ ذلك لن يؤدي إلى تعطيل المستخدمين الحاليين الشرعيين.

إحدى الأدوات المهمة التي يمكنك استخدامها لاتخاذ هذا القرار بشأن Firebase AI Logic وData Connect وRealtime Database وCloud Firestore وCloud Storage وAuthentication وGoogle Identity for iOS وMaps JavaScript API وPlaces API (جديد) هي شاشة App Check مقاييس الطلبات.

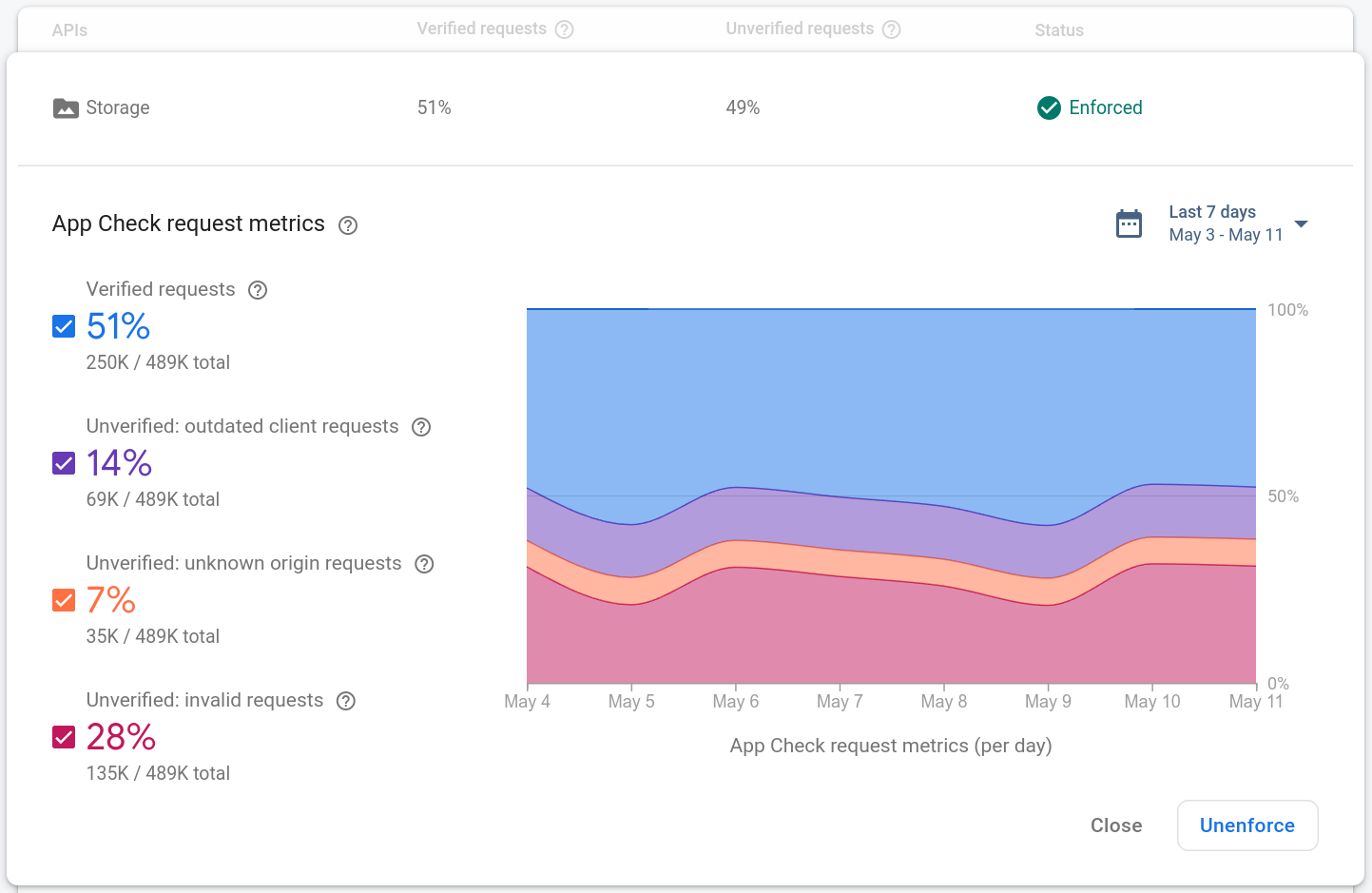

لعرض مقاييس طلبات App Check الخاصة بأحد المنتجات، افتح قسم App Check في وحدة تحكّم Firebase. على سبيل المثال:

يتم تقسيم مقاييس الطلبات لكل منتج إلى أربع فئات:

الطلبات التي تم التحقّق منها هي الطلبات التي تتضمّن رمزًا مميّزًا صالحًا App Check. بعد تفعيل فرض استخدام App Check، لن تنجح إلا الطلبات التي تنتمي إلى هذه الفئة.

طلبات البرنامج القديم هي الطلبات التي لا تتضمّن رمزًا مميزًا App Check. قد تكون هذه الطلبات من إصدار قديم من حزمة تطوير البرامج (SDK) في Firebase قبل تضمين App Check في التطبيق.

طلبات المصدر غير المعروف هي الطلبات التي لا تتضمّن الرمز المميّز App Check، ولا تبدو وكأنّها واردة من حزمة تطوير البرامج (SDK) من Firebase. وقد تكون هذه الطلبات ناتجة عن استخدام مفاتيح واجهة برمجة تطبيقات مسروقة أو طلبات مزوّرة تم إجراؤها بدون حزمة تطوير البرامج (SDK) من Firebase.

الطلبات غير الصالحة هي الطلبات التي تتضمّن رمزًا مميزًا غير صالح App Check، وقد يكون هذا الرمز صادرًا عن عميل غير موثوق يحاول انتحال هوية تطبيقك، أو عن بيئات محاكاة.

يجب أن يحدّد توزيع هذه الفئات على تطبيقك الوقت الذي تقرّر فيه تفعيل التنفيذ. في ما يلي بعض الإرشادات:

إذا كانت جميع الطلبات الأخيرة تقريبًا واردة من عملاء تم التحقّق من هويتهم، ننصحك بتفعيل ميزة فرض القيود لبدء حماية موارد الخلفية.

إذا كان جزء كبير من الطلبات الأخيرة واردًا من برامج قديمة على الأرجح، ننصحك بالانتظار إلى أن يحدّث المزيد من المستخدمين تطبيقك لتجنُّب إزعاجهم، وذلك قبل تفعيل فرض القيود. سيؤدي فرض App Check على تطبيق تم إصداره إلى إيقاف إصدارات التطبيق السابقة التي لم يتم دمجها مع حزمة تطوير البرامج (SDK) App Check.

إذا لم يتم إطلاق تطبيقك بعد، عليك تفعيل App Check على الفور، لأنّه لن يكون هناك أي برامج قديمة قيد الاستخدام.

الخطوات التالية

بعد فهم تأثير App Check في المستخدمين والاستعداد للمتابعة، يمكنك تفعيل فرض App Check لكل من Firebase AI Logic وData Connect وRealtime Database وCloud Firestore وCloud Storage وAuthentication وGoogle Identity for iOS وMaps JavaScript API وPlaces API (جديد).