Если вы перешли на Firebase Authentication with Identity Platform , вы можете добавить многофакторную аутентификацию по SMS в свое приложение iOS.

Многофакторная аутентификация повышает безопасность вашего приложения. Злоумышленники часто взламывают пароли и аккаунты социальных сетей, но перехватить SMS-сообщение гораздо сложнее.

Прежде чем начать

Включите хотя бы одного поставщика, поддерживающего многофакторную аутентификацию. Все поставщики поддерживают MFA, за исключением аутентификации по телефону, анонимной аутентификации и Apple Game Center.

Убедитесь, что ваше приложение проверяет адреса электронной почты пользователей. Многофакторная аутентификация (MFA) требует подтверждения адреса электронной почты. Это предотвращает возможность злоумышленников регистрироваться в сервисе, используя адрес электронной почты, которому они не принадлежат, а затем блокировать доступ настоящего владельца, добавляя второй фактор аутентификации.

Включение многофакторной аутентификации

Откройте страницу Аутентификация > Метод входа в консоли Firebase .

В разделе «Дополнительно» включите SMS-многофакторную аутентификацию .

Вам также следует указать номера телефонов, на которых вы будете тестировать приложение. Регистрация тестовых номеров телефонов необязательна, но настоятельно рекомендуется, чтобы избежать ограничений во время разработки.

Если вы еще не авторизовали домен своего приложения, добавьте его в список разрешенных на странице Аутентификация > Настройки консоли Firebase .

Проверка вашего приложения

Firebase необходимо проверить, поступают ли SMS-запросы от вашего приложения. Это можно сделать двумя способами:

Тихие уведомления APN : при первом входе пользователя в систему Firebase может отправить на его устройство тихое push-уведомление. Аутентификация может быть продолжена, если приложение получит уведомление. Обратите внимание, что начиная с iOS 8.0, для использования этого метода push-уведомлений вам не нужно спрашивать у пользователя разрешения.

Проверка reCAPTCHA : если вы не можете отправить тихое уведомление (например, если пользователь отключил фоновое обновление или вы тестируете приложение в симуляторе iOS), вы можете использовать reCAPTCHA. Во многих случаях reCAPTCHA разрешится автоматически, без взаимодействия с пользователем.

Использование беззвучных уведомлений

Чтобы включить уведомления APNs для использования с Firebase :

В Xcode включите push-уведомления для вашего проекта.

Загрузите свой ключ аутентификации APNs через консоль Firebase (ваши изменения будут автоматически перенесены в Google Cloud Firebase ). Если у вас ещё нет ключа аутентификации APNs, ознакомьтесь с разделом «Настройка APNs с помощью FCM», чтобы узнать, как его получить.

Откройте консоль Firebase .

Перейдите в раздел «Настройки проекта» .

Выберите вкладку «Облачные сообщения» .

В разделе «Ключ аутентификации APNs» в разделе «Конфигурация приложения iOS» нажмите « Загрузить» , чтобы загрузить ключ аутентификации разработки, ключ аутентификации производства или оба. Требуется как минимум один.

Выберите свой ключ.

Добавьте идентификатор ключа. Идентификатор ключа можно найти в разделе «Сертификаты, идентификаторы и профили» в Центре разработчиков Apple .

Нажмите «Загрузить» .

Если у вас уже есть сертификат APNs, вы можете загрузить его.

Использование верификации reCAPTCHA

Чтобы включить клиентский SDK для использования reCAPTCHA:

Откройте конфигурацию вашего проекта в Xcode.

Дважды щелкните имя проекта в левом древовидном представлении.

Выберите свое приложение в разделе «Цели» .

Выберите вкладку «Информация» .

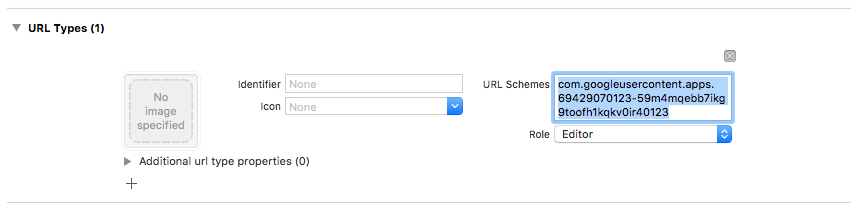

Разверните раздел «Типы URL» .

Нажмите кнопку + .

Введите ваш обратный идентификатор клиента в поле «Схемы URL» . Это значение указано в файле конфигурации

GoogleService-Info.plistкакREVERSED_CLIENT_ID.

После завершения ваша конфигурация должна выглядеть примерно так:

При желании вы можете настроить способ отображения SFSafariViewController или UIWebView в вашем приложении при отображении reCAPTCHA. Для этого создайте собственный класс, соответствующий протоколу FIRAuthUIDelegate , и передайте его методу verifyPhoneNumber:UIDelegate:completion: .

Выбор схемы зачисления

Вы можете выбрать, требуется ли вашему приложению многофакторная аутентификация, а также как и когда регистрировать пользователей. Вот некоторые распространённые шаблоны:

Зарегистрируйте второй фактор аутентификации пользователя. Используйте этот метод, если ваше приложение требует многофакторной аутентификации для всех пользователей. Обратите внимание, что для регистрации второго фактора учётная запись должна иметь подтверждённый адрес электронной почты, поэтому процесс регистрации должен это учитывать.

Предложите возможность пропуска второго фактора аутентификации при регистрации. Этот подход может быть предпочтителен для приложений, которые хотят поощрять, но не требовать многофакторную аутентификацию.

Предоставьте возможность добавления второго фактора на странице управления учётной записью или профилем пользователя, а не на экране регистрации. Это минимизирует сложности в процессе регистрации, сохраняя при этом доступность многофакторной аутентификации для пользователей, которым важны вопросы безопасности.

Требуйте постепенного добавления второго фактора, когда пользователь захочет получить доступ к функциям с повышенными требованиями к безопасности.

Регистрация второго фактора

Чтобы зарегистрировать новый вторичный фактор для пользователя:

Повторно аутентифицируйте пользователя.

Попросите пользователя ввести свой номер телефона.

Получите многофакторную сессию для пользователя:

Быстрый

authResult.user.multiFactor.getSessionWithCompletion() { (session, error) in // ... }Objective-C

[authResult.user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session, NSError * _Nullable error) { // ... }];Отправьте проверочное сообщение на телефон пользователя. Убедитесь, что номер телефона начинается с символа

+и не содержит других знаков препинания и пробелов (например,+15105551234).Быстрый

// Send SMS verification code. PhoneAuthProvider.provider().verifyPhoneNumber( phoneNumber, uiDelegate: nil, multiFactorSession: session) { (verificationId, error) in // verificationId will be needed for enrollment completion. }Objective-C

// Send SMS verification code. [FIRPhoneAuthProvider.provider verifyPhoneNumber:phoneNumber UIDelegate:nil multiFactorSession:session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { // verificationId will be needed for enrollment completion. }];Хотя это и не обязательно, рекомендуется заранее сообщать пользователям о том, что они получат SMS-сообщение и что применяются стандартные тарифы.

Метод

verifyPhoneNumber()запускает процесс проверки приложения в фоновом режиме с помощью тихого push-уведомления. Если тихое push-уведомление недоступно, вместо него запускается reCAPTCHA.После отправки SMS-кода попросите пользователя подтвердить код. Затем используйте его ответ для создания

PhoneAuthCredential:Быстрый

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId, verificationCode: verificationCode)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:kPhoneSecondFactorVerificationCode];Инициализируйте объект утверждения:

Быстрый

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];Завершите регистрацию. При желании вы можете указать отображаемое имя для второго фактора. Это полезно для пользователей с несколькими вторыми факторами, поскольку номер телефона маскируется во время аутентификации (например, +1******1234).

Быстрый

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. user.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in // ... }Objective-C

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. [authResult.user.multiFactor enrollWithAssertion:assertion displayName:nil completion:^(NSError * _Nullable error) { // ... }];

Приведенный ниже код демонстрирует полный пример регистрации второго фактора:

Быстрый

let user = Auth.auth().currentUser

user?.multiFactor.getSessionWithCompletion({ (session, error) in

// Send SMS verification code.

PhoneAuthProvider.provider().verifyPhoneNumber(

phoneNumber,

uiDelegate: nil,

multiFactorSession: session

) { (verificationId, error) in

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: phoneSecondFactorVerificationCode)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

user?.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in

// ...

}

}

})

Objective-C

FIRUser *user = FIRAuth.auth.currentUser;

[user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session,

NSError * _Nullable error) {

// Send SMS verification code.

[FIRPhoneAuthProvider.provider

verifyPhoneNumber:phoneNumber

UIDelegate:nil

multiFactorSession:session

completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) {

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

[user.multiFactor enrollWithAssertion:assertion

displayName:displayName

completion:^(NSError * _Nullable error) {

// ...

}];

}];

}];

Поздравляем! Вы успешно зарегистрировали второй фактор аутентификации для пользователя.

Вход пользователей с использованием второго фактора

Чтобы авторизовать пользователя с двухфакторной аутентификацией по SMS:

Авторизуйте пользователя с помощью первого фактора, а затем получите ошибку, указывающую на необходимость многофакторной аутентификации. Эта ошибка содержит распознаватель, подсказки о зарегистрированных вторых факторах и базовый сеанс, подтверждающий успешную аутентификацию пользователя с помощью первого фактора.

Например, если первым фактором пользователя был адрес электронной почты и пароль:

Быстрый

Auth.auth().signIn( withEmail: email, password: password ) { (result, error) in let authError = error as NSError if authError?.code == AuthErrorCode.secondFactorRequired.rawValue { // The user is a multi-factor user. Second factor challenge is required. let resolver = authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver // ... } else { // Handle other errors such as wrong password. } }Objective-C

[FIRAuth.auth signInWithEmail:email password:password completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) { // User is not enrolled with a second factor and is successfully signed in. // ... } else { // The user is a multi-factor user. Second factor challenge is required. } }];Если первым фактором пользователя является федеративный провайдер, такой как OAuth, перехватите ошибку после вызова

getCredentialWith().Если у пользователя зарегистрировано несколько вторичных факторов, спросите его, какой из них использовать. Замаскированный номер телефона можно получить с помощью

resolver.hints[selectedIndex].phoneNumber, а отображаемое имя — с помощьюresolver.hints[selectedIndex].displayName.Быстрый

// Ask user which second factor to use. Then: if resolver.hints[selectedIndex].factorID == PhoneMultiFactorID { // User selected a phone second factor. // ... } else if resolver.hints[selectedIndex].factorID == TotpMultiFactorID { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Objective-C

FIRMultiFactorResolver *resolver = (FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey]; // Ask user which second factor to use. Then: FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex]; if (hint.factorID == FIRPhoneMultiFactorID) { // User selected a phone second factor. // ... } else if (hint.factorID == FIRTOTPMultiFactorID) { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Отправьте проверочное сообщение на телефон пользователя:

Быстрый

// Send SMS verification code. let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo PhoneAuthProvider.provider().verifyPhoneNumber( with: hint, uiDelegate: nil, multiFactorSession: resolver.session ) { (verificationId, error) in // verificationId will be needed for sign-in completion. }Objective-C

// Send SMS verification code [FIRPhoneAuthProvider.provider verifyPhoneNumberWithMultiFactorInfo:hint UIDelegate:nil multiFactorSession:resolver.session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { if (error != nil) { // Failed to verify phone number. } }];После отправки SMS-кода попросите пользователя подтвердить код и использовать его для создания

PhoneAuthCredential:Быстрый

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId!, verificationCode: verificationCodeFromUser)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:verificationCodeFromUser];Инициализируйте объект утверждения с учетными данными:

Быстрый

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];Устраните проблему входа. После этого вы сможете получить доступ к исходному результату входа, который включает стандартные данные провайдера и учётные данные аутентификации:

Быстрый

// Complete sign-in. This will also trigger the Auth state listeners. resolver.resolveSignIn(with: assertion) { (authResult, error) in // authResult will also contain the user, additionalUserInfo, optional // credential (null for email/password) associated with the first factor sign-in. // For example, if the user signed in with Google as a first factor, // authResult.additionalUserInfo will contain data related to Google provider that // the user signed in with. // user.credential contains the Google OAuth credential. // user.credential.accessToken contains the Google OAuth access token. // user.credential.idToken contains the Google OAuth ID token. }Objective-C

// Complete sign-in. [resolver resolveSignInWithAssertion:assertion completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error != nil) { // User successfully signed in with the second factor phone number. } }];

В коде ниже показан полный пример входа пользователя с многофакторной аутентификацией:

Быстрый

Auth.auth().signIn(

withEmail: email,

password: password

) { (result, error) in

let authError = error as NSError?

if authError?.code == AuthErrorCode.secondFactorRequired.rawValue {

let resolver =

authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver

// Ask user which second factor to use.

// ...

// Then:

let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo

// Send SMS verification code

PhoneAuthProvider.provider().verifyPhoneNumber(

with: hint,

uiDelegate: nil,

multiFactorSession: resolver.session

) { (verificationId, error) in

if error != nil {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: verificationCodeFromUser)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete sign-in.

resolver.resolveSignIn(with: assertion) { (authResult, error) in

if error != nil {

// User successfully signed in with the second factor phone number.

}

}

}

}

}

Objective-C

[FIRAuth.auth signInWithEmail:email

password:password

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) {

// User is not enrolled with a second factor and is successfully signed in.

// ...

} else {

FIRMultiFactorResolver *resolver =

(FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey];

// Ask user which second factor to use.

// ...

// Then:

FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex];

// Send SMS verification code

[FIRPhoneAuthProvider.provider

verifyPhoneNumberWithMultiFactorInfo:hint

UIDelegate:nil

multiFactorSession:resolver.session

completion:^(NSString * _Nullable verificationID,

NSError * _Nullable error) {

if (error != nil) {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider

credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete sign-in.

[resolver resolveSignInWithAssertion:assertion

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// User successfully signed in with the second factor phone number.

}

}];

}];

}

}];

Поздравляем! Вы успешно авторизовали пользователя, используя многофакторную аутентификацию.

Что дальше?

- Управляйте многофакторными пользователями программно с помощью Admin SDK .