Firebase Authentication with Identity Platform sürümüne geçtiyseniz Tercih ettiğiniz RFC Connect (OIDC) uyumlu sağlayıcıyı kullanan Firebase. Bu Firebase tarafından yerel olarak desteklenmeyen kimlik sağlayıcıların kullanılmasını sağlar.

Başlamadan önce

OIDC sağlayıcısı kullanarak kullanıcıların oturumunu açmak için önce bazı bilgiler toplamanız gerekir sağlayıcıdan:

İstemci kimliği: Uygulamanızı tanımlayan, sağlayıcıya özgü bir dize. Sizin sağlayıcı, desteklediğiniz her platform için size farklı bir istemci kimliği atayabilir. Bu,

audsağlar.İstemci gizli anahtarı: Sağlayıcının sahipliği onaylamak için kullandığı gizli bir dize olabilir. Her istemci kimliği için eşleşen bir istemci gizli anahtarı gerekir. (Bu değer yalnızca yetkilendirme kodu akışını kullanıyorsanız gereklidir. kesinlikle önerilir.)

Düzenleyen: Sağlayıcınızı tanımlayan bir dize. Bu değer bir URL olmalıdır

/.well-known/openid-configurationile eklendiğinde konumun (sağlayıcının OIDC keşif dokümanını inceleyin). Örneğin, kartı veren kuruluşhttps://auth.example.com, keşif belgesi şu adreste bulunmalıdır:https://auth.example.com/.well-known/openid-configuration.

Yukarıdaki bilgileri edindikten sonra oturum açma işlemi olarak COPPA Connect'i etkinleştirin Firebase projeniz için sağlayıcı:

Henüz Firebase Authentication with Identity Platform yükseltmediyseniz yükseltme yapın. COPPA Connect kimlik doğrulaması yalnızca yeni sürüme geçirilen projelerde kullanılabilir.

Oturum açma sağlayıcıları sayfasında Firebase konsolunuzu, Yeni sağlayıcı ekle düğmesini ve ardından RFC Connect'i tıklayın.

Yetkilendirme kodu akışını mı yoksa dolaylı izin akışı ile uyumludur.

Sağlayıcınız destekliyorsa her zaman kod akışını kullanmalısınız. İlgili içeriği oluşturmak için kullanılan daha az güvenlidir ve kullanılması önerilmez.

Bu sağlayıcıya bir ad verin. Oluşturulan sağlayıcı kimliğini not edin:

oidc.example-providergibi bir değerdir. Ekleme işlemi için bu kimliğe ihtiyacınız olacaktır oturum açma kodunu ekleyin.İstemci kimliğinizi, istemci gizli anahtarınızı ve sağlayıcınızın veren dizesini belirtin. Bu değerler, sağlayıcınızın size atadığı değerlerle tam olarak eşleşmelidir.

Yaptığınız değişiklikleri kaydedin.

Oturum açma akışını Firebase SDK'sı ile yönetme

OIDC'nizi kullanarak Firebase ile kullanıcılarınızın kimliğini doğrulamanın en kolay yolu sağlayıcısı, oturum açma akışının tamamını Firebase SDK'sı ile yönetmektir.

Oturum açma akışını Firebase Apple platformlar SDK'sı ile yönetmek için şu adımları uygulayın: için şu adımları izleyin:

Xcode projenize özel URL şemaları ekleyin:

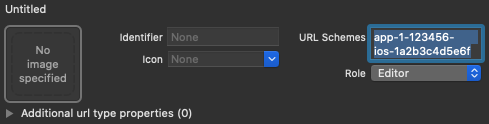

- Proje yapılandırmanızı açın: sol ağaç görünümünde yer alır. HEDEFLER bölümünden uygulamanızı seçin, ardından Bilgi sekmesini seçin ve URL Türleri bölümünü genişletin.

- + düğmesini tıklayın ve Kodlanmış Uygulama Kimliğinizi URL olarak ekleyin

şema. Kodlanmış Uygulama Kimliğinizi şurada bulabilirsiniz:

Genel

Firebase konsolunun Ayarlar sayfasındaki Ayarlar bölümünde

uygulamasını indirin. Diğer alanları boş bırakın.

Tamamlandığında yapılandırmanız şuna benzer bir görünümde olacaktır: aşağıdaki (ancak uygulamaya özel değerlerinizle):

Aldığınız sağlayıcı kimliğini kullanarak

OAuthProviderörneği oluşturun Firebase konsolu.Swift

var provider = OAuthProvider(providerID: "oidc.example-provider")Objective-C

FIROAuthProvider *provider = [FIROAuthProvider providerWithProviderID:@"oidc.example-provider"];İsteğe bağlı: Eklemek istediğiniz ek özel OAuth parametrelerini belirtin OAuth isteğiyle gönderir.

Swift

provider.customParameters = [ "login_hint": "user@example.com" ]Objective-C

[provider setCustomParameters:@{@"login_hint": @"user@example.com"}];Desteklediği parametreler için sağlayıcınızla iletişime geçin. Firebase'in gerekli parametrelerini

setCustomParametersBu parametrelerclient_id,response_type,redirect_uri,state,scopeveresponse_mode.İsteğe bağlı: Temel profilin ötesinde, ek OAuth 2.0 kapsamlarını belirtin. kimlik doğrulama sağlayıcısından istekte bulunabilirsiniz.

Swift

provider.scopes = ["mail.read", "calendars.read"]Objective-C

[provider setScopes:@[@"mail.read", @"calendars.read"]];Desteklediği kapsamlar için sağlayıcınızla iletişime geçin.

İsteğe bağlı: Uygulamanızın Şu durumlarda

SFSafariViewControllerveyaUIWebView: önleyici'yi kullanabilirsiniz. Buna göre,AuthUIDelegateprotokolüne.OAuth sağlayıcı nesnesini kullanarak Firebase ile kimlik doğrulayın.

Swift

// If you created a custom class that conforms to AuthUIDelegate, // pass it instead of nil: provider.getCredentialWith(nil) { credential, error in if error != nil { // Handle error. } if credential != nil { Auth().signIn(with: credential) { authResult, error in if error != nil { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken } } }Objective-C

// If you created a custom class that conforms to AuthUIDelegate, // pass it instead of nil: [provider getCredentialWithUIDelegate:nil completion:^(FIRAuthCredential *_Nullable credential, NSError *_Nullable error) { if (error) { // Handle error. } if (credential) { [[FIRAuth auth] signInWithCredential:credential completion:^(FIRAuthDataResult *_Nullable authResult, NSError *_Nullable error) { if (error) { // Handle error. } // User is signed in. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }]; } }];Yukarıdaki örneklerde oturum açma akışlarına odaklanılsa da OIDC sağlayıcıyı mevcut bir kullanıcıya bağlamak için

linkWithCredentialÖrneğin, birden çok sağlayıcıyı aynı kullanıcıya göstererek bu iki sağlayıcıdan ikisiyle de oturum açabilmesini sağlar.Swift

Auth().currentUser.link(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // OIDC credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }Objective-C

[[FIRAuth auth].currentUser linkWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // OIDC credential is linked to the current user. // IdP data available in authResult.additionalUserInfo.profile. // OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];Aynı desen aşağıdaki

reauthenticateWithCredentialtarafından şu amaçlarla kullanılabilecektir: yakın zamanda işlem yapılmasını gerektiren hassas işlemler için yeni kimlik bilgilerini alma giriş yapın.Swift

Auth().currentUser.reauthenticateWithCredential(withCredential: credential) { authResult, error in if error != nil { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // (authResult.credential as? OAuthCredential)?.accessToken // OAuth ID token can also be retrieved: // (authResult.credential as? OAuthCredential)?.idToken }Objective-C

[[FIRAuth auth].currentUser reauthenticateWithCredential:credential completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error) { // Handle error. } // User is re-authenticated with fresh tokens minted and // should be able to perform sensitive operations like account // deletion and email or password update. // IdP data available in result.additionalUserInfo.profile. // Additional OAuth access token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).accessToken // OAuth ID token can also be retrieved: // ((FIROAuthCredential *)authResult.credential).idToken }];

Oturum açma akışını manuel olarak yönetme

Uygulamanızda COPPA Connect oturum açma akışını zaten uyguladıysanız Firebase ile kimlik doğrulamak için kimlik jetonunu doğrudan kullanabilir:

Swift

let credential = OAuthProvider.credential(

withProviderID: "oidc.example-provider", // As registered in Firebase console.

idToken: idToken, // ID token from OpenID Connect flow.

rawNonce: nil

)

Auth.auth().signIn(with: credential) { authResult, error in

if error {

// Handle error.

return

}

// User is signed in.

// IdP data available in authResult?.additionalUserInfo?.profile

}

Objective-C

FIROAuthCredential *credential =

[FIROAuthProvider credentialWithProviderID:@"oidc.example-provider" // As registered in Firebase console.

IDToken:idToken // ID token from OpenID Connect flow.

rawNonce:nil];

[[FIRAuth auth] signInWithCredential:credential

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// Handle error.

return;

}

// User is signed in.

// IdP data available in authResult.additionalUserInfo.profile

}];

Sonraki adımlar

Kullanıcı ilk kez oturum açtığında yeni bir kullanıcı hesabı oluşturulur ve bilgileri (kullanıcı adı ve şifre, telefon numarası) Numara veya kimlik doğrulama sağlayıcı bilgileri (oturum açan kullanıcı). Bu yeni Firebase projenizin bir parçası olarak saklanır ve aşağıdaki verileri tanımlamak için kullanılabilir: nasıl oturum açarsa açsın, projenizdeki tüm uygulamalarda kullanılır.

-

Uygulamalarınızda, kullanıcıların temel profil bilgilerini şuradan alabilirsiniz:

Usernesnesini tanımlayın. Kullanıcıları Yönetme başlıklı makaleye göz atın. Firebase Realtime Database ve Cloud Storage içinde Güvenlik Kuralları'nı kullanarak şunları yapabilirsiniz:

authdeğişkeninden, oturum açmış kullanıcının benzersiz kullanıcı kimliğini alabilirsiniz. ve kullanıcının hangi verilere erişebileceğini kontrol etmek için kullanılır.

Kullanıcıların çoklu kimlik doğrulama kullanarak uygulamanızda oturum açmasına izin verebilirsiniz yetkilendirme sağlayıcısının kimlik bilgilerini hesaba katılmaz.

Bir kullanıcının oturumunu kapatmak için numaralı telefonu arayın

signOut: değerleridir.

Swift

let firebaseAuth = Auth.auth() do { try firebaseAuth.signOut() } catch let signOutError as NSError { print("Error signing out: %@", signOutError) }

Objective-C

NSError *signOutError; BOOL status = [[FIRAuth auth] signOut:&signOutError]; if (!status) { NSLog(@"Error signing out: %@", signOutError); return; }

Ayrıca tüm kimlik doğrulama aralığı için hata işleme kodu da ekleyebilirsiniz. hatalar. Hataları İşleme bölümüne bakın.