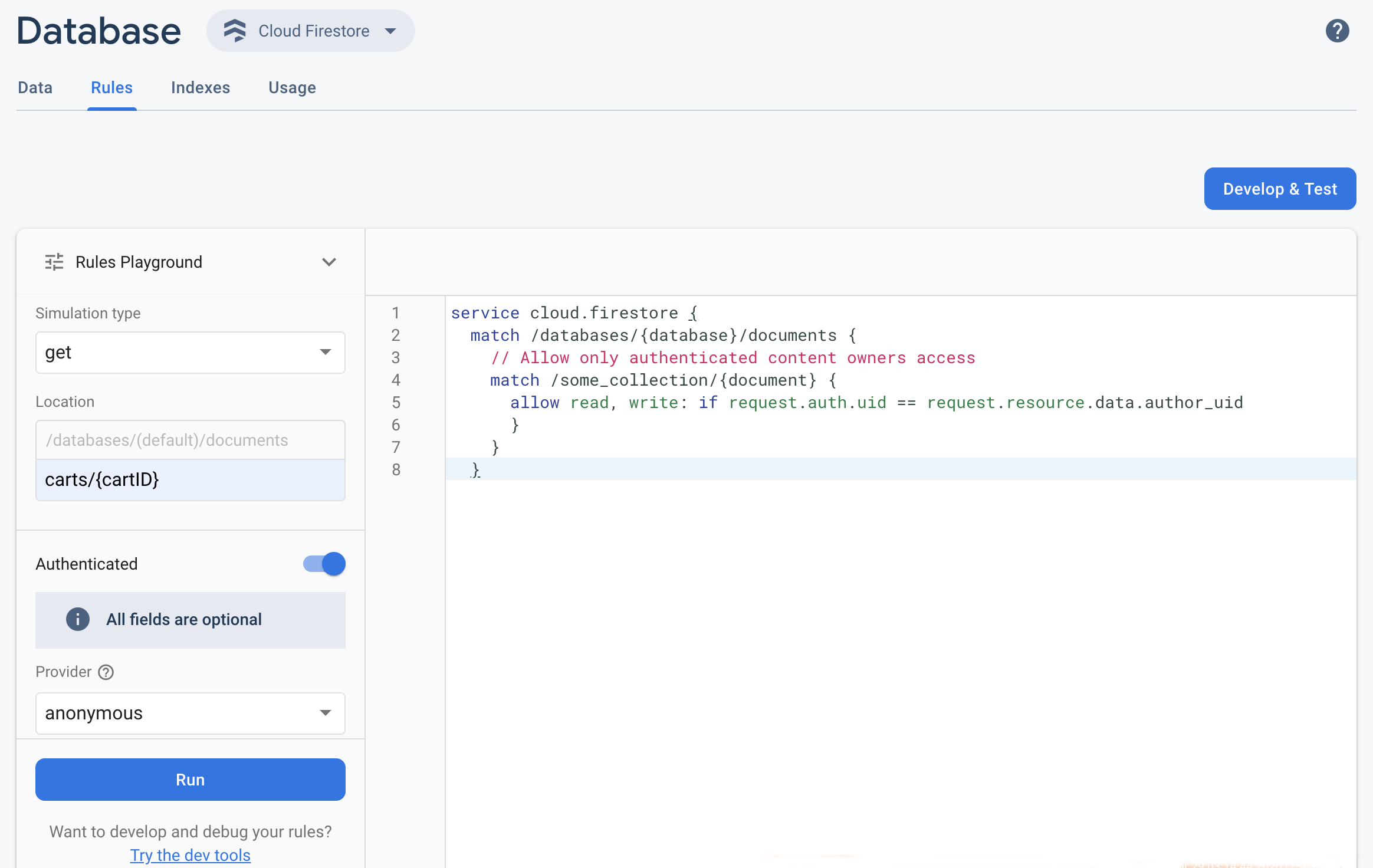

لاختبار Firebase Security Rules المعدَّلة بسرعة في وحدة تحكّم Firebase، استخدِم Rules Playground.

تُعدّ "ساحة تجارب القواعد" أداة ملائمة يمكنك استخدامها أثناء استكشاف سلوكيات جديدة أو التحقّق بسرعة من صحة القواعد أثناء كتابتها. تعرض هذه الصفحة رسالة تؤكّد ما إذا تم السماح بالوصول أو رفضه وفقًا للمعلمات التي ضبطتها للمحاكاة.

استخدام "ساحة تجارب القواعد"

- افتح Firebase وحدة التحكّم واختَر مشروعك.

- بعد ذلك، نفِّذ أحد الإجراءات التالية من شريط التنقّل في المنتج:

- انقر على Realtime Database أو Cloud Firestore أو مساحة التخزين، حسب الاقتضاء، ثم انقر على القواعد للانتقال إلى Security Rules المحرّر.

- بعد إجراء التعديلات، انقروا على ساحة تجارب القواعد من المحرّر.

- في إعدادات ساحة تجارب القواعد، حدِّد خيارات الاختبار، بما في ذلك:

- قراءة البيانات أو كتابتها

- الموقع الجغرافي المحدّد في قاعدة البيانات أو حزمة التخزين، كمسار

- نوع المصادقة: مستخدم مجهول الهوية لم تتم مصادقته أو مستخدم مجهول الهوية تمت مصادقته أو رقم تعريف مستخدم محدّد

- البيانات الخاصة بالمستند التي تشير إليها قواعدك تحديدًا (على سبيل المثال، إذا كانت قواعدك تتطلّب توفّر حقل معيّن قبل السماح بالكتابة)

- انقر على تنفيذ وابحث عن النتائج في البانر أعلى المحرّر.

مثال على سيناريو في Rules Playground

اختبِر سلوك "ساحة تجارب القواعد" باستخدام سيناريو المثال التالي والقواعد الأساسية.

Cloud Firestore

service cloud.firestore {

match /databases/{database}/documents {

// Allow only authenticated content owners access

match /some_collection/{document} {

allow read, write: if request.auth != null && request.auth.uid == request.resource.data.author_uid

}

}

}

Realtime Database

// These rules grant access to a node matching the authenticated // user's ID from the Firebase auth token { "rules": { "users": { "$uid": { ".read": "$uid === auth.uid", ".write": "$uid === auth.uid" } } } }

Cloud Storage

// Grants a user access to a node matching their user ID

service firebase.storage {

match /b/{bucket}/o {

// Files look like: "user/<UID>/file.txt"

match /user/{userId}/{fileName} {

allow read, write: if request.auth != null && request.auth.uid == userId;

}

}

}

في محرِّر Security Rules، أضِف القاعدة المحدّدة.

اختَر get من القائمة المنسدلة نوع المحاكاة وأدخِل مسارًا صالحًا

في الحقل الموقع الجغرافي.

اختَر get من القائمة المنسدلة نوع المحاكاة وأدخِل مسارًا صالحًا

في الحقل الموقع الجغرافي.فعِّل المصادقة واختَر نوع المصادقة من القائمة المنسدلة مقدّم الخدمة.

أدخِل تفاصيل معرّف المستخدم وانقر على تنفيذ.

تظهر نتائج المحاكاة في أعلى المحرّر. استنادًا إلى تفاصيل معرّف المستخدم التي أدخلتها، من المفترض أن يظهر لك بانر يؤكّد ما إذا كان قد تم السماح بالقراءة أو رفضها.