אם שדרגתם ל-Firebase Authentication with Identity Platform, אתם יכולים להוסיף אימות דו-שלבי באמצעות SMS לאפליקציית iOS.

אימות רב-שלבי משפר את האבטחה של האפליקציה. אמנם תוקפים לרוב מצליחים לפרוץ לסיסמאות ולחשבונות ברשתות החברתיות, אבל קשה יותר ליירט הודעת טקסט.

לפני שמתחילים

מפעילים לפחות ספק אחד שתומך באימות רב-שלבי. כל הספקים תומכים באימות רב-שלבי, חוץ מאימות באמצעות הטלפון, אימות אנונימי ו-Apple Game Center.

מוודאים שהאפליקציה מאמתת את כתובות האימייל של המשתמשים. כדי להשתמש באימות רב-שלבי צריך לאמת את כתובת האימייל. כך אפשר למנוע מגורמים זדוניים להירשם לשירות עם כתובת אימייל שלא בבעלותם, ואז לנעול את הבעלים האמיתי על ידי הוספת אימות דו-שלבי.

הפעלת אימות רב-גורמי

פותחים את הדף אימות > שיטת כניסה במסוף Firebase.

בקטע Advanced, מפעילים את האפשרות SMS Multi-factor Authentication (אימות רב-גורמי באמצעות SMS).

כדאי גם להזין את מספרי הטלפון שבהם תשתמשו לבדיקת האפליקציה. אמנם לא חובה לרשום מספרי טלפון לבדיקה, אבל מומלץ מאוד לעשות זאת כדי למנוע הגבלת קצב העברת נתונים במהלך הפיתוח.

אם עדיין לא אישרתם את הדומיין של האפליקציה, מוסיפים אותו לרשימת ההיתרים בדף אימות > הגדרות במסוף Firebase.

אימות האפליקציה

Firebase צריך לאמת שבקשות ה-SMS מגיעות מהאפליקציה שלך. יש שתי דרכים לעשות זאת:

התראות שקטות של APNs: כשנכנסים לחשבון של משתמש בפעם הראשונה, Firebase יכול לשלוח התראת פוש שקטה למכשיר של המשתמש. אם האפליקציה מקבלת את ההתראה, אפשר להמשיך באימות. הערה: החל מ-iOS 8.0, לא צריך לבקש מהמשתמש לאשר קבלת הודעות פוש כדי להשתמש בשיטה הזו.

אימות מסוג reCAPTCHA: אם אתם לא יכולים לשלוח התראה שקטה (לדוגמה, כי המשתמש השבית את רענון הרקע או שאתם בודקים את האפליקציה בסימולטור iOS), אתם יכולים להשתמש ב-reCAPTCHA. במקרים רבים, ה-reCAPTCHA ייפתר אוטומטית ללא אינטראקציה מצד המשתמש.

שימוש בהתראות שקטות

כדי להפעיל התראות APNs לשימוש ב-Firebase:

ב-Xcode, מפעילים התראות לפרויקט.

מעלים את מפתח האימות של APNs באמצעות מסוף Firebase (השינויים יועברו אוטומטית אל Google Cloud Firebase). אם עדיין אין לכם מפתח אימות של APNs, במאמר הגדרת APNs באמצעות FCM מוסבר איך להשיג אותו.

פותחים את מסוף Firebase.

עוברים אל Project Settings (הגדרות הפרויקט).

לוחצים על הכרטיסייה Cloud Messaging.

בקטע הגדרת אפליקציה ל-iOS, בקטע מפתח אימות של APNs, לוחצים על העלאה כדי להעלות את מפתח האימות של סביבת הפיתוח, את מפתח האימות של סביבת הייצור או את שניהם. צריך להזין לפחות תמונה אחת.

בוחרים את המפתח.

מוסיפים את מזהה המפתח של המפתח. מזהה המפתח נמצא בקטע Certificates, Identifiers & Profiles ב-Apple Developer Member Center.

לוחצים על Upload (העלאה).

אם כבר יש לכם אישור APNs, אתם יכולים להעלות אותו במקום זאת.

שימוש באימות reCAPTCHA

כדי לאפשר ל-Client SDK להשתמש ב-reCAPTCHA:

פותחים את הגדרות הפרויקט ב-Xcode.

לוחצים לחיצה כפולה על שם הפרויקט בתצוגת העץ שמימין.

בוחרים את האפליקציה בקטע יעדים.

בוחרים בכרטיסייה מידע.

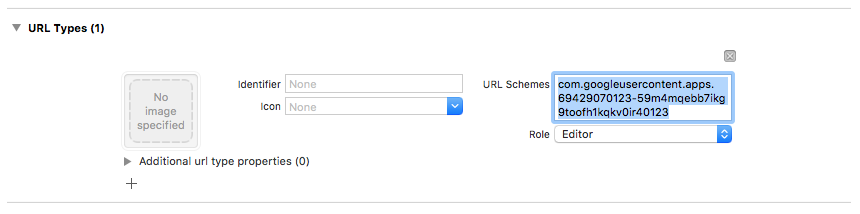

מרחיבים את הקטע URL Types.

לוחצים על הלחצן +.

מזינים את מזהה הלקוח ההפוך בשדה URL Schemes (סכימות של כתובות URL). אפשר למצוא את הערך הזה בקובץ התצורה

GoogleService-Info.plistבתורREVERSED_CLIENT_ID.

בסיום התהליך, ההגדרה אמורה להיראות בערך כך:

אופציונלי, אתם יכולים להתאים אישית את האופן שבו האפליקציה מציגה את הסמל SFSafariViewController או UIWebView כשמוצג reCAPTCHA. כדי לעשות את זה, יוצרים מחלקה מותאמת אישית שתואמת לפרוטוקול FIRAuthUIDelegate ומעבירים אותה אל verifyPhoneNumber:UIDelegate:completion:.

בחירת דפוס הרשמה

אתם יכולים לבחור אם האפליקציה שלכם דורשת אימות רב-שלבי, ואיך ומתי לרשום את המשתמשים. דוגמאות לדפוסים נפוצים:

רושמים את הגורם השני לאימות של המשתמש כחלק מההרשמה. כדאי להשתמש בשיטה הזו אם האפליקציה שלכם דורשת אימות רב-שלבי מכל המשתמשים. חשוב לזכור שבחשבון צריכה להיות כתובת אימייל מאומתת כדי להירשם לאימות דו-שלבי, ולכן תהליך ההרשמה צריך לכלול את זה.

הציעו אפשרות דילוג על ההרשמה לאימות דו-שלבי במהלך ההרשמה. אפליקציות שרוצות לעודד אימות רב-גורמי, אבל לא מחייבות אותו, עשויות להעדיף את הגישה הזו.

אפשרות להוסיף אימות דו-שלבי מדף ניהול החשבון או הפרופיל של המשתמש, במקום ממסך ההרשמה. כך מצמצמים את החיכוך במהלך תהליך ההרשמה, ועדיין מאפשרים אימות רב-שלבי למשתמשים שחשובה להם האבטחה.

הוספה הדרגתית של שלב שני לאימות כשמשתמש רוצה לגשת לתכונות עם דרישות אבטחה מוגברות.

רישום של גורם שני

כדי לרשום גורם משני חדש למשתמש:

מאמתים מחדש את המשתמש.

מבקשים מהמשתמש להזין את מספר הטלפון שלו.

קבלת סשן עם אימות רב-שלבי עבור המשתמש:

Swift

authResult.user.multiFactor.getSessionWithCompletion() { (session, error) in // ... }Objective-C

[authResult.user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session, NSError * _Nullable error) { // ... }];שליחת הודעת אימות לטלפון של המשתמש. מספר הטלפון צריך להתחיל ב-

+ולא לכלול סימני פיסוק או רווחים (לדוגמה:+).+15105551234Swift

// Send SMS verification code. PhoneAuthProvider.provider().verifyPhoneNumber( phoneNumber, uiDelegate: nil, multiFactorSession: session) { (verificationId, error) in // verificationId will be needed for enrollment completion. }Objective-C

// Send SMS verification code. [FIRPhoneAuthProvider.provider verifyPhoneNumber:phoneNumber UIDelegate:nil multiFactorSession:session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { // verificationId will be needed for enrollment completion. }];מומלץ ליידע את המשתמשים מראש שהם יקבלו הודעת SMS, ושהתעריפים הרגילים חלים על ההודעה.

שיטת

verifyPhoneNumber()מתחילה את תהליך אימות האפליקציה ברקע באמצעות התראה שקטה. אם אין אפשרות לשלוח התראה שקטה,במקום זאת מוצג אתגר reCAPTCHA.אחרי שקוד ה-SMS נשלח, צריך לבקש מהמשתמש לאמת את הקוד. אחר כך, משתמשים בתשובה שלהם כדי ליצור

PhoneAuthCredential:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId, verificationCode: verificationCode)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:kPhoneSecondFactorVerificationCode];מאחלים אובייקט טענת נכוֹנוּת:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];משלימים את ההרשמה. אפשר גם לציין שם מוצג לגורם השני. האפשרות הזו שימושית למשתמשים עם כמה אמצעי אימות, כי מספר הטלפון מוסתר במהלך תהליך האימות (לדוגמה, +1******1234).

Swift

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. user.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in // ... }Objective-C

// Complete enrollment. This will update the underlying tokens // and trigger ID token change listener. [authResult.user.multiFactor enrollWithAssertion:assertion displayName:nil completion:^(NSError * _Nullable error) { // ... }];

בדוגמה הבאה מוצג קוד מלא להוספת אימות דו-שלבי:

Swift

let user = Auth.auth().currentUser

user?.multiFactor.getSessionWithCompletion({ (session, error) in

// Send SMS verification code.

PhoneAuthProvider.provider().verifyPhoneNumber(

phoneNumber,

uiDelegate: nil,

multiFactorSession: session

) { (verificationId, error) in

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: phoneSecondFactorVerificationCode)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

user?.multiFactor.enroll(with: assertion, displayName: displayName) { (error) in

// ...

}

}

})

Objective-C

FIRUser *user = FIRAuth.auth.currentUser;

[user.multiFactor getSessionWithCompletion:^(FIRMultiFactorSession * _Nullable session,

NSError * _Nullable error) {

// Send SMS verification code.

[FIRPhoneAuthProvider.provider

verifyPhoneNumber:phoneNumber

UIDelegate:nil

multiFactorSession:session

completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) {

// verificationId will be needed for enrollment completion.

// Ask user for the verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete enrollment. This will update the underlying tokens

// and trigger ID token change listener.

[user.multiFactor enrollWithAssertion:assertion

displayName:displayName

completion:^(NSError * _Nullable error) {

// ...

}];

}];

}];

כל הכבוד! הוספתם בהצלחה אמצעי אימות שני למשתמש.

כניסת משתמשים באמצעות גורם שני

כדי להכניס משתמש באמצעות אימות דו-שלבי ב-SMS:

מבצעים כניסה של המשתמש באמצעות הגורם הראשון, ואז מאתרים שגיאה שמציינת שנדרש אימות רב-גורמי. השגיאה הזו מכילה רכיב לפתרון בעיות, רמזים לגבי האימות הדו-שלבי שנרשם ונתוני סשן בסיסיים שמוכיחים שהמשתמש עבר אימות בהצלחה באמצעות הגורם הראשון.

לדוגמה, אם הגורם הראשון של המשתמש היה אימייל וסיסמה:

Swift

Auth.auth().signIn( withEmail: email, password: password ) { (result, error) in let authError = error as NSError if authError?.code == AuthErrorCode.secondFactorRequired.rawValue { // The user is a multi-factor user. Second factor challenge is required. let resolver = authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver // ... } else { // Handle other errors such as wrong password. } }Objective-C

[FIRAuth.auth signInWithEmail:email password:password completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) { // User is not enrolled with a second factor and is successfully signed in. // ... } else { // The user is a multi-factor user. Second factor challenge is required. } }];אם הגורם הראשון של המשתמש הוא ספק מאוחד, כמו OAuth, צריך לתפוס את השגיאה אחרי הקריאה ל-

getCredentialWith().אם המשתמש רשום לכמה אמצעי אימות משניים, צריך לשאול אותו באיזה מהם הוא רוצה להשתמש. אפשר לקבל את מספר הטלפון המוסתר באמצעות

resolver.hints[selectedIndex].phoneNumberואת השם המוצג באמצעותresolver.hints[selectedIndex].displayName.Swift

// Ask user which second factor to use. Then: if resolver.hints[selectedIndex].factorID == PhoneMultiFactorID { // User selected a phone second factor. // ... } else if resolver.hints[selectedIndex].factorID == TotpMultiFactorID { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }Objective-C

FIRMultiFactorResolver *resolver = (FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey]; // Ask user which second factor to use. Then: FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex]; if (hint.factorID == FIRPhoneMultiFactorID) { // User selected a phone second factor. // ... } else if (hint.factorID == FIRTOTPMultiFactorID) { // User selected a TOTP second factor. // ... } else { // Unsupported second factor. }שליחת הודעת אימות לטלפון של המשתמש:

Swift

// Send SMS verification code. let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo PhoneAuthProvider.provider().verifyPhoneNumber( with: hint, uiDelegate: nil, multiFactorSession: resolver.session ) { (verificationId, error) in // verificationId will be needed for sign-in completion. }Objective-C

// Send SMS verification code [FIRPhoneAuthProvider.provider verifyPhoneNumberWithMultiFactorInfo:hint UIDelegate:nil multiFactorSession:resolver.session completion:^(NSString * _Nullable verificationID, NSError * _Nullable error) { if (error != nil) { // Failed to verify phone number. } }];אחרי שקוד ה-SMS נשלח, מבקשים מהמשתמש לאמת את הקוד ולהשתמש בו כדי ליצור

PhoneAuthCredential:Swift

// Ask user for the verification code. Then: let credential = PhoneAuthProvider.provider().credential( withVerificationID: verificationId!, verificationCode: verificationCodeFromUser)Objective-C

// Ask user for the SMS verification code. Then: FIRPhoneAuthCredential *credential = [FIRPhoneAuthProvider.provider credentialWithVerificationID:verificationID verificationCode:verificationCodeFromUser];מאתחלים אובייקט של הצהרה באמצעות פרטי הכניסה:

Swift

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)Objective-C

FIRMultiFactorAssertion *assertion = [FIRPhoneMultiFactorGenerator assertionWithCredential:credential];פותרים את הבעיה בכניסה לחשבון. אחר כך תוכלו לגשת לתוצאת הכניסה המקורית, שכוללת את הנתונים הספציפיים של הספק ופרטי האימות:

Swift

// Complete sign-in. This will also trigger the Auth state listeners. resolver.resolveSignIn(with: assertion) { (authResult, error) in // authResult will also contain the user, additionalUserInfo, optional // credential (null for email/password) associated with the first factor sign-in. // For example, if the user signed in with Google as a first factor, // authResult.additionalUserInfo will contain data related to Google provider that // the user signed in with. // user.credential contains the Google OAuth credential. // user.credential.accessToken contains the Google OAuth access token. // user.credential.idToken contains the Google OAuth ID token. }Objective-C

// Complete sign-in. [resolver resolveSignInWithAssertion:assertion completion:^(FIRAuthDataResult * _Nullable authResult, NSError * _Nullable error) { if (error != nil) { // User successfully signed in with the second factor phone number. } }];

בדוגמה הבאה מוצג קוד מלא של כניסה של משתמש עם אימות רב-שלבי:

Swift

Auth.auth().signIn(

withEmail: email,

password: password

) { (result, error) in

let authError = error as NSError?

if authError?.code == AuthErrorCode.secondFactorRequired.rawValue {

let resolver =

authError!.userInfo[AuthErrorUserInfoMultiFactorResolverKey] as! MultiFactorResolver

// Ask user which second factor to use.

// ...

// Then:

let hint = resolver.hints[selectedIndex] as! PhoneMultiFactorInfo

// Send SMS verification code

PhoneAuthProvider.provider().verifyPhoneNumber(

with: hint,

uiDelegate: nil,

multiFactorSession: resolver.session

) { (verificationId, error) in

if error != nil {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

let credential = PhoneAuthProvider.provider().credential(

withVerificationID: verificationId!,

verificationCode: verificationCodeFromUser)

let assertion = PhoneMultiFactorGenerator.assertion(with: credential)

// Complete sign-in.

resolver.resolveSignIn(with: assertion) { (authResult, error) in

if error != nil {

// User successfully signed in with the second factor phone number.

}

}

}

}

}

Objective-C

[FIRAuth.auth signInWithEmail:email

password:password

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error == nil || error.code != FIRAuthErrorCodeSecondFactorRequired) {

// User is not enrolled with a second factor and is successfully signed in.

// ...

} else {

FIRMultiFactorResolver *resolver =

(FIRMultiFactorResolver *) error.userInfo[FIRAuthErrorUserInfoMultiFactorResolverKey];

// Ask user which second factor to use.

// ...

// Then:

FIRPhoneMultiFactorInfo *hint = (FIRPhoneMultiFactorInfo *) resolver.hints[selectedIndex];

// Send SMS verification code

[FIRPhoneAuthProvider.provider

verifyPhoneNumberWithMultiFactorInfo:hint

UIDelegate:nil

multiFactorSession:resolver.session

completion:^(NSString * _Nullable verificationID,

NSError * _Nullable error) {

if (error != nil) {

// Failed to verify phone number.

}

// Ask user for the SMS verification code.

// ...

// Then:

FIRPhoneAuthCredential *credential =

[FIRPhoneAuthProvider.provider

credentialWithVerificationID:verificationID

verificationCode:kPhoneSecondFactorVerificationCode];

FIRMultiFactorAssertion *assertion =

[FIRPhoneMultiFactorGenerator assertionWithCredential:credential];

// Complete sign-in.

[resolver resolveSignInWithAssertion:assertion

completion:^(FIRAuthDataResult * _Nullable authResult,

NSError * _Nullable error) {

if (error != nil) {

// User successfully signed in with the second factor phone number.

}

}];

}];

}

}];

כל הכבוד! התחברתם בהצלחה כמשתמש באמצעות אימות רב-שלבי.

המאמרים הבאים

- ניהול משתמשים עם אימות רב-שלבי באופן פרוגרמטי באמצעות Admin SDK.